Open Source und Cybersicherheit

Sicherheitsprozesse verzahnen

Nach Angaben des Branchenverbands Bitkom entstand der deutschen Wirtschaft im vergangenen Jahr ein durch Cyberkriminalität verursachter Schaden von 206Mrd.?. Die Beispiele sind zahlreich - auch in der Industrie. Wie Open Source die Hürden für kriminelle Hacker erhöhen kann, beschreibt Rico Barth, Geschäftsführer von KIX Service Software im folgenden Beitrag.

Für die Industrie gibt es kaum eine größere Gefahr als Hackerangriffe. Dennoch sind Unternehmen auf Cyberattacken oft nicht vorbereitet oder wissen nicht, wie sie im Falle eines Falles reagieren sollen.

Ende Februar 2022 traf es etwa den Autobauer Toyota. An den japanischen Standorten des Konzerns fertigen normalerweise rund 70.000 Mitarbeiter 13.000 Autos pro Tag. Durch einen Cyberangriff auf den Komponentenhersteller Kojima Press Industries, der Toyota mit Mittelkonsolen oder Türverkleidungen beliefert, musste die Produktion an allen 14 Standorten komplett heruntergefahren werden. Als besonders problematisch erwies sich, dass der Fahrzeugriese auf das 'Just in Time'-Prinzip setzt, bei dem die Teile erst kurz vor dem Einbau geliefert werden.

Dies spart zwar Lagerplatz ein, bietet für unvorhergesehene Zwischenfälle aber wenig Reserven.

Auch Unternehmen in Deutschland sind vermehrt von solchen Vorfällen betroffen. Ebenfalls 2022 musste beispielsweise die Traktorproduktion der Firma Fendt unterbrochen werden, nachdem der Mutterkonzern AGCO Opfer einer Hackerattacke wurde. Die Mitarbeiter des Werks in Marktoberdorf konnten erst nach mehreren Tagen wieder die Arbeit aufnehmen, einige Bereiche waren sogar nach mehr als zwei Wochen noch nicht wieder einsatzbereit. Die Angreifer hatten bei dieser Attacke Ransomware eingesetzt.

Vergleichbare Muster

Bei einer Ransomware-Attacke sperren Hacker den Zugriff auf bestimmte Dateien, Bereiche oder ganze Systeme und fordern ein Lösegeld. Viele Unternehmen wenden sich dann an spezialisierte Sicherheitsfirmen. Manche Vorfälle lassen mit dem nötigen Knowhow auch vom internen IT-Team lösen.

Im vorgehen der Hacker tauchen bestimmte Merkmale immer wieder auf. So ist etwa der Erpresser-Text oft identisch, sie benutzen dieselben Mailadressen oder fordern die gleichen Lösegeldsummen. Anhand dieser Hinweise lässt sich dann herausfinden, um welche Art von Ransomware es sich handelt. Übersichten und passende Decryptoren gibt es im Internet.

In den meisten Fällen sind die von Ransomware verursachten Probleme nach rund einer Woche wieder behoben. Es kann aber auch mehrere Monate dauern, bis alle Systeme wieder einwandfrei funktionieren.

DDoS-Attacken

Neben Ransomware-Angriffen gehören auch sogenannte Distributed Denial of Serivce-Angriffe, oder kurz DDoS, zum Standardrepertoire von Cyberkriminellen. Die Server eines Unternehmens werden dabei mit unzähligen Anfragen überlastet und vorübergehend lahmgelegt. Oft sind Unternehmens-Webseites Ziel solcher Angriffe. Aber auch für die Produktion notwendige Systeme können betroffen sein. Zwar lassen sich im Anschluss die verwendeten IP-Adressen sperren, doch oft kommen Botnetze zum Einsatz, die die Anzahl der Adressen massiv erhöhen. Als Präventionsmaßnahme kann es sinnvoll sein, sämtliche Daten auf verschiedenen Servern zu speichern. Anschaffung und Wartung verursachen zwar Kosten, dafür kann diese Methode aber vor Totalausfällen schützen.

Eine weitere Methode der Cyberkriminellen sind sogenannte Social Enginnering-Angriffe. Während der Corona-Pandemie nutzten sie dabei vor allem nachgebaute Webseiten, die mit vermeintlich neuen Informationen oder Hilfsgeldern lockten. Mit den Daten, die Opfer dort eingaben, konnten sie dann in deren Systeme eindringen. Laut dem Bundesamt für Sicherheit in der Informationssicherheit (BSI) haben die Hacker dieses Vorgehen modifiziert und setzen unter anderem auf Fake-Online-Shops. Wer etwa in der Mittagspause die Zeit für den privaten Einkauf nutzt, kann mit einem falschen Klick große Probleme verursachen. Deshalb ist es wichtig, Mitarbeiter daran zu Erinnern, verdächtige Mails, Links und Anhänge direkt der IT-Abteilung zu melden. Wer auf diese Weise doch erwischt wurde, sollte so schnell wie möglich alle Passwörter ändern und sämtliche Bereiche nach Unregelmäßigkeiten überprüfen.

Open Source kann helfen

Zum Schutz setzen viele Unternehmen auf routinemäßige Sicherheitsupdates, eine Firewall und vertrauen ein aufmerksames Personal. Auch die Zertifizierung nach ISO 27001 und die BSI-Grundsicherung kommen in den Unternehmen an. Welche Effekte aber Open Source-Systeme haben kann, ist Verantwortlichen oft nicht bekannt.

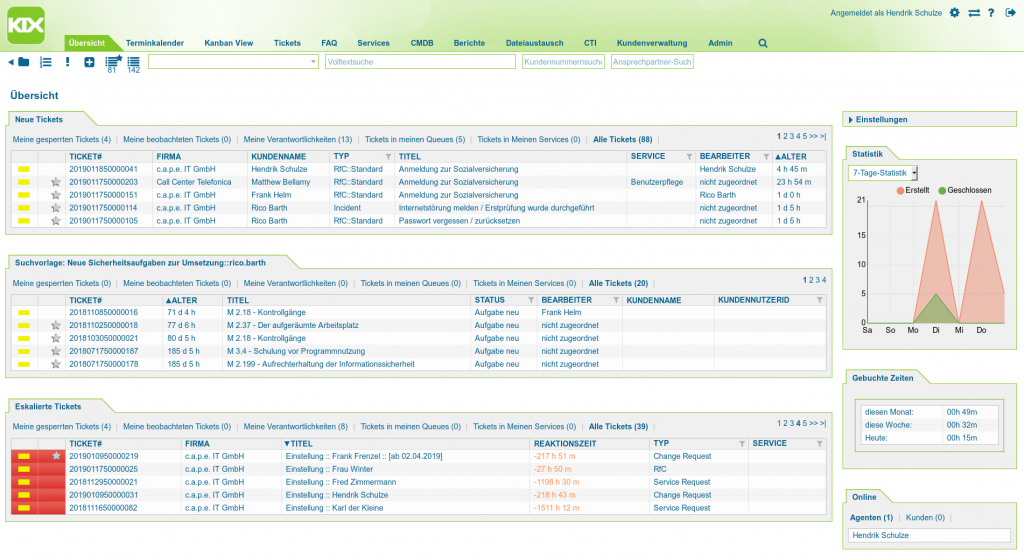

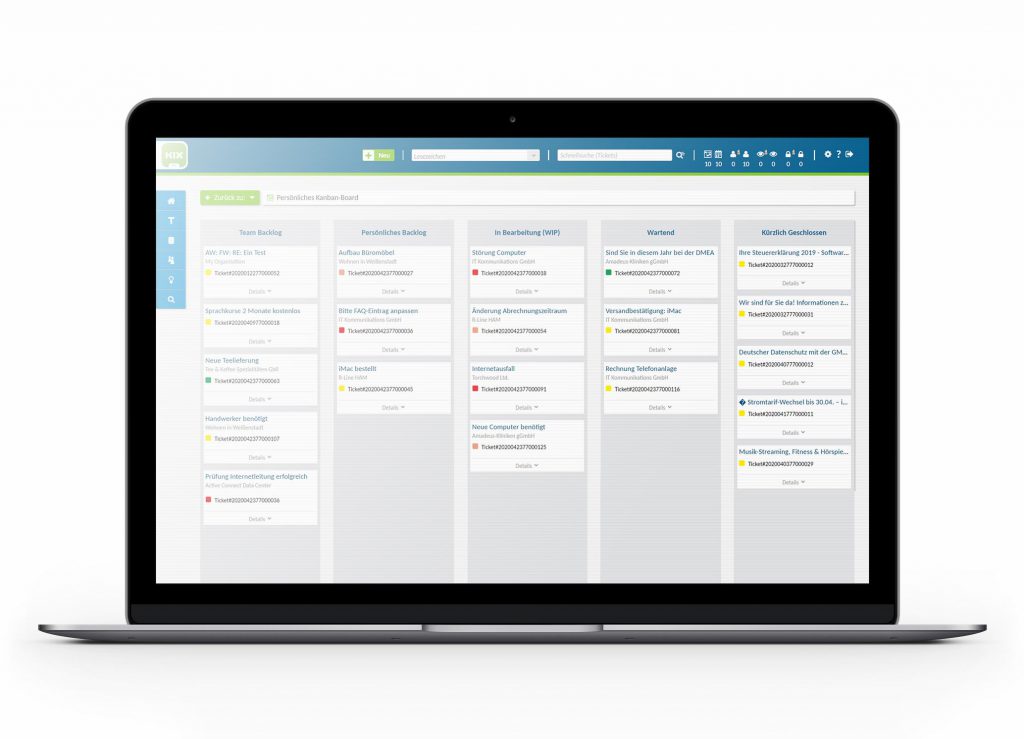

Der Einsatz eines auf Open Source basierendem IT-Service-Management-Systems (ITSM) in Kombination mit einem Informationssicherheitsmanagement (ISM) kann hier ein zusätzlichen Effekt auf die Sicherheit haben. Da so sämtliche IT-Service-Abläufe inklusive der Sicherheitsprozesse miteinander verzahnt und automatisiert sind, können verantwortliche IT-Mitarbeiter effizienter auf Bedrohungen reagieren. Hilfreich kann etwa eine Impact Analyse sein, die betroffene Systeme visuell dargestellt. Durch die Dokumentation haben auch später hinzugekommene Kollegen einen Überblick über alle Vorfälle und Gegenmaßnahmen. Auf einen offenen Quellcode setzt etwa das Open-Source-ITSM-System KIX.

Offenheit ausnutzen?

Bei Open Source können alle User den Quellcode einsehen, editieren und nach ihren eigenen Vorlieben anpassen. Und theoretisch besteht die die Möglichkeit, dass Hacker dies auszunutzen. In der Praxis ist das aber kaum möglich, weil die große Stärke von Open Source in der Teamarbeit liegt. IT-Profis, die die Software für ihre tägliche Arbeit nutzen, arbeiten in großen Communities und mit den Entwicklern zusammen. Schwachstellen und Sicherheitslücken werden so schnell erkannt und geschlossen.

Die Zahl der Cyberattacken wird vermutlich weiter zunehmen. Für Unternehmen, die ihr Sicherheitskonzept noch nicht überdacht haben, könnte Open Source ein hilfreicher Ansatz sein. Absolute Sicherheit wird es zwar nicht geben, aber zumindest die Hürden für Hacker können erhöht werden.

Kontakt

XXXXX

XXXXX

Nach Angaben des Branchenverbands Bitkom entstand der deutschen Wirtschaft im vergangenen Jahr ein durch Cyberkriminalität verursachter Schaden von 206Mrd.?. Die Beispiele sind zahlreich - auch in der Industrie. Wie Open Source die Hürden für kriminelle Hacker erhöhen kann, beschreibt Rico Barth, Geschäftsführer von KIX Service Software im folgenden Beitrag.

Für die Industrie gibt es kaum eine größere Gefahr als Hackerangriffe. Dennoch sind Unternehmen auf Cyberattacken oft nicht vorbereitet oder wissen nicht, wie sie im Falle eines Falles reagieren sollen.

Ende Februar 2022 traf es etwa den Autobauer Toyota. An den japanischen Standorten des Konzerns fertigen normalerweise rund 70.000 Mitarbeiter 13.000 Autos pro Tag. Durch einen Cyberangriff auf den Komponentenhersteller Kojima Press Industries, der Toyota mit Mittelkonsolen oder Türverkleidungen beliefert, musste die Produktion an allen 14 Standorten komplett heruntergefahren werden. Als besonders problematisch erwies sich, dass der Fahrzeugriese auf das 'Just in Time'-Prinzip setzt, bei dem die Teile erst kurz vor dem Einbau geliefert werden.

Dies spart zwar Lagerplatz ein, bietet für unvorhergesehene Zwischenfälle aber wenig Reserven.

Auch Unternehmen in Deutschland sind vermehrt von solchen Vorfällen betroffen. Ebenfalls 2022 musste beispielsweise die Traktorproduktion der Firma Fendt unterbrochen werden, nachdem der Mutterkonzern AGCO Opfer einer Hackerattacke wurde. Die Mitarbeiter des Werks in Marktoberdorf konnten erst nach mehreren Tagen wieder die Arbeit aufnehmen, einige Bereiche waren sogar nach mehr als zwei Wochen noch nicht wieder einsatzbereit. Die Angreifer hatten bei dieser Attacke Ransomware eingesetzt.

Vergleichbare Muster

Bei einer Ransomware-Attacke sperren Hacker den Zugriff auf bestimmte Dateien, Bereiche oder ganze Systeme und fordern ein Lösegeld. Viele Unternehmen wenden sich dann an spezialisierte Sicherheitsfirmen. Manche Vorfälle lassen mit dem nötigen Knowhow auch vom internen IT-Team lösen.

Im vorgehen der Hacker tauchen bestimmte Merkmale immer wieder auf. So ist etwa der Erpresser-Text oft identisch, sie benutzen dieselben Mailadressen oder fordern die gleichen Lösegeldsummen. Anhand dieser Hinweise lässt sich dann herausfinden, um welche Art von Ransomware es sich handelt. Übersichten und passende Decryptoren gibt es im Internet.

In den meisten Fällen sind die von Ransomware verursachten Probleme nach rund einer Woche wieder behoben. Es kann aber auch mehrere Monate dauern, bis alle Systeme wieder einwandfrei funktionieren.

DDoS-Attacken

Neben Ransomware-Angriffen gehören auch sogenannte Distributed Denial of Serivce-Angriffe, oder kurz DDoS, zum Standardrepertoire von Cyberkriminellen. Die Server eines Unternehmens werden dabei mit unzähligen Anfragen überlastet und vorübergehend lahmgelegt. Oft sind Unternehmens-Webseites Ziel solcher Angriffe. Aber auch für die Produktion notwendige Systeme können betroffen sein. Zwar lassen sich im Anschluss die verwendeten IP-Adressen sperren, doch oft kommen Botnetze zum Einsatz, die die Anzahl der Adressen massiv erhöhen. Als Präventionsmaßnahme kann es sinnvoll sein, sämtliche Daten auf verschiedenen Servern zu speichern. Anschaffung und Wartung verursachen zwar Kosten, dafür kann diese Methode aber vor Totalausfällen schützen.

Eine weitere Methode der Cyberkriminellen sind sogenannte Social Enginnering-Angriffe. Während der Corona-Pandemie nutzten sie dabei vor allem nachgebaute Webseiten, die mit vermeintlich neuen Informationen oder Hilfsgeldern lockten. Mit den Daten, die Opfer dort eingaben, konnten sie dann in deren Systeme eindringen. Laut dem Bundesamt für Sicherheit in der Informationssicherheit (BSI) haben die Hacker dieses Vorgehen modifiziert und setzen unter anderem auf Fake-Online-Shops. Wer etwa in der Mittagspause die Zeit für den privaten Einkauf nutzt, kann mit einem falschen Klick große Probleme verursachen. Deshalb ist es wichtig, Mitarbeiter daran zu Erinnern, verdächtige Mails, Links und Anhänge direkt der IT-Abteilung zu melden. Wer auf diese Weise doch erwischt wurde, sollte so schnell wie möglich alle Passwörter ändern und sämtliche Bereiche nach Unregelmäßigkeiten überprüfen.

Open Source kann helfen

Zum Schutz setzen viele Unternehmen auf routinemäßige Sicherheitsupdates, eine Firewall und vertrauen ein aufmerksames Personal. Auch die Zertifizierung nach ISO 27001 und die BSI-Grundsicherung kommen in den Unternehmen an. Welche Effekte aber Open Source-Systeme haben kann, ist Verantwortlichen oft nicht bekannt.

Der Einsatz eines auf Open Source basierendem IT-Service-Management-Systems (ITSM) in Kombination mit einem Informationssicherheitsmanagement (ISM) kann hier ein zusätzlichen Effekt auf die Sicherheit haben. Da so sämtliche IT-Service-Abläufe inklusive der Sicherheitsprozesse miteinander verzahnt und automatisiert sind, können verantwortliche IT-Mitarbeiter effizienter auf Bedrohungen reagieren. Hilfreich kann etwa eine Impact Analyse sein, die betroffene Systeme visuell dargestellt. Durch die Dokumentation haben auch später hinzugekommene Kollegen einen Überblick über alle Vorfälle und Gegenmaßnahmen. Auf einen offenen Quellcode setzt etwa das Open-Source-ITSM-System KIX.

Offenheit ausnutzen?

Bei Open Source können alle User den Quellcode einsehen, editieren und nach ihren eigenen Vorlieben anpassen. Und theoretisch besteht die die Möglichkeit, dass Hacker dies auszunutzen. In der Praxis ist das aber kaum möglich, weil die große Stärke von Open Source in der Teamarbeit liegt. IT-Profis, die die Software für ihre tägliche Arbeit nutzen, arbeiten in großen Communities und mit den Entwicklern zusammen. Schwachstellen und Sicherheitslücken werden so schnell erkannt und geschlossen.

Die Zahl der Cyberattacken wird vermutlich weiter zunehmen. Für Unternehmen, die ihr Sicherheitskonzept noch nicht überdacht haben, könnte Open Source ein hilfreicher Ansatz sein. Absolute Sicherheit wird es zwar nicht geben, aber zumindest die Hürden für Hacker können erhöht werden.

Kontakt

XXXXX

XXXXX

KIX Service Software GmbH

Dieser Artikel erscheint in www.it-production.com 2024 - 31.12.24.Für weitere Artikel besuchen Sie www.it-production.com